ユニーク&エキサイティング研究探訪

【No.22】 2013年1月 掲載

高度情報化社会の安全性を支える暗号技術

暗号の実装方法が情報システムの安全性を大きく左右

崎山 一男 准教授

情報理工学研究科 総合情報学専攻

情報理工学研究科総合情報学専攻の崎山一男准教授と崎山研究室は、暗号デバイス(暗号化機能を備えた半導体チップ)への脅威に関する研究で着々と成果を挙げつつあります。暗号デバイスは、例えばクレジット・カードや乗車券カードなどのICカードに搭載されており、現代社会の安全性を支えるために不可欠な存在です。一方で有価物であるICカードは、秘密情報を取り出そうという悪意ある攻撃を受ける恐れがあります。このため、秘密情報を盗み出そうする手法(暗号に対する攻撃)とその対策に関する研究がますます重要になっています。

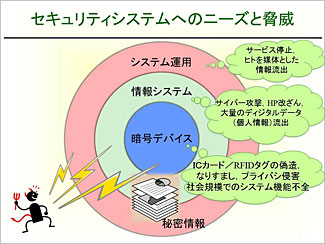

セキュリティシステムに対する脅威

- セキュリティシステムへのニーズと脅威

- (新しいウィンドウが開きます)拡大画像(jpeg:123KB)

現代文明を支える情報処理システム(セキュリティシステム)は、常に情報漏えいや情報改ざんなどの脅威に曝されています。

最も単純な脅威は、システムの運用側で起こります。例えば、顧客名簿を格納したUSBメモリを従業員が持ち出して紛失したりといった事例です。あるいは、システム管理者が内部情報を更新するときにうっかり、消してはいけないファイルを消去したために、顧客のサービスが停止してしまうといった事例です。

次に、情報処理システムそのものが脅威にさらされています。例えば、外部のクラッカーによるウエブ・サイトへの攻撃です。攻撃者はウエブ・サイトから内部情報を盗み出したり、ウエブ・サイトそのものを改ざんしたりしようと働きかけます。

それから、暗号デバイスに対する脅威があります。ICカードやRFIDタグなどが内蔵する秘密情報が読み出されたり、ICカードやRFIDタグなどが偽造されたり、といった脅威に曝される恐れが常にあります。

暗号が安全でも、暗号デバイスは安全とは限らない

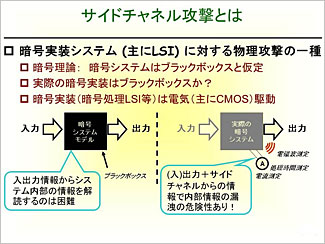

暗号デバイスは、内部に格納した秘密情報を暗号化してから、データ(暗号化されたデータ)を外部とやり取りします。やり取りには、無線通信あるいは有線通信を使います。この通信経路で誰かがデータを取り出したとしても、データは暗号化されているので、元のデータ(秘密情報)は分からないことになります。

ここで重要なのは、暗号デバイスは秘密情報そのものを記憶していたり、取り扱ったりすることです。かつては、安全な暗号(解読に膨大な時間を要する暗号)で秘密情報を保護すれば、それで機密性が維持できるとの考え方が通用していました。ところが1990年代後半に、暗号デバイスの実装方法によっては秘密情報が取り出される恐れがあることが明らかになりました。暗号デバイスの入出力データに加えて,暗号処理に伴う物理現象(サイドチャネル情報)を測定することで、秘密情報が読み取れる可能性があったのです。この手法で秘密情報を読み出そうとする攻撃を「サイドチャネル攻撃」と呼びます。

サイドチャネル攻撃の脅威

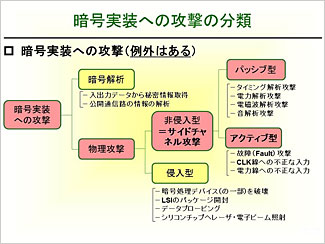

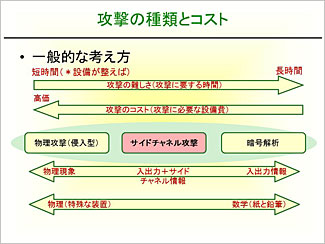

サイドチャネル攻撃が問題とされるのは、それほど難しくない技術と比較的低いコストで、暗号デバイスの秘密情報を盗み出す可能性があるからです。暗号デバイスに対する攻撃手法には、大別すると「暗号解析」と「物理攻撃」があります。

- 暗号デバイス(暗号実装)への攻撃の分類

- (新しいウィンドウが開きます)拡大画像(jpeg:124KB)

- 暗号デバイス(暗号実装)に対する攻撃の種類とコスト

- (新しいウィンドウが開きます)拡大画像(jpeg:75KB)

暗号解析とは、暗号デバイスの入出力データから暗号化手法を解析することで秘密情報を得ようとする試みで、暗号を解読することに相当します。非常に低いコスト(設備投資)で実行できるものの、きわめて高い技術力を必要とします。暗号そのものの安全性がきわめて高い場合は、解析に必要な時間は非常に長いものになりますし、そもそも、解析で十分な情報を得ることはきわめて困難です。このため、安全な暗号化手法を採用している限りは、あまり現実的な脅威ではないと考えられています。

物理攻撃には、侵入型と非侵入型があります。侵入型の物理攻撃は、暗号デバイスの中身である半導体チップを取り出し、半導体の検査装置を使って内部情報を解析する攻撃です。攻撃そのものは短時間で完了する可能性があります。ただし、半導体チップを取り出す装置と半導体の検査装置を揃えるとなると、初期投資の金額が膨大なものになります。このため、侵入型の物理攻撃も、現実的な脅威にはなりにくいと考えられています。

物理攻撃でも非侵入型の物理攻撃が、サイドチャネル攻撃です。サイドチャネル攻撃に必要な設備は信号波形の測定装置や信号波形の発生装置、直流電源などで、もちろん安価であるとは言えないのですが、中小の製造企業でも十分に購入可能な金額に収まります。また解析にかかる時間は、侵入型に比べると長くなるものの、暗号解析に比べると短く済む可能性があります。このため、サイドチャネル攻撃は現実的な脅威になり得るとみなされています。

進化するサイドチャネル攻撃

非侵入型の物理攻撃(サイドチャネル攻撃)には、大別するとパッシブ型とアクティブ型があります。パッシブ型の攻撃では、暗号デバイスの出力信号の変化と、暗号デバイスの処理タイミングや消費電力の変動、暗号デバイスが放射する電磁波の変動などの関係を解析することで、秘密情報を取得しようと試みます。パッシブ型の攻撃に対する研究は相当に進展しており、いくつかの対策手法が考案されています。

- 暗号システムの実際とサイドチャネル攻撃(パッシブ型)

- (新しいウィンドウが開きます)拡大画像(jpeg:141KB)

アクティブ型のサイドチャネル攻撃では、不正な入力信号をわざと暗号デバイスに与えます。そして暗号デバイスの動作を異常な状態にすることで、秘密情報の取得を試みます。

アクティブ型の攻撃手法では、異常な動作での出力値と正常な動作の出力値を比較して秘密情報を見つけ出そうとする「故障差分解析(DFA:Differential Fault Analysis)」と呼ばれる手法が、暗号実装の研究では良く知られています。故障差分解析は1996年に提案されたのですが、その対策は当初、比較的容易だと考えられていました。故障が発生したら、出力値を「ゼロ」(あるいは論理レベル「低」)にすれば、解析は困難になると信じられていたのです。

故障の発生頻度を攻撃に利用

しかし実際には、対策はそれほど簡単ではないことを、崎山准教授と崎山研究室は明らかにしました。半導体チップの動作には、故障になりやすい動作と故障になりにくい動作があります。例えば加算と乗算を比べると、普通は加算よりも乗算の方が故障が発生しやすくなります。このような故障に対する感度(発生頻度)の違いを利用すると、秘密情報を取得できることが分かったのです。この手法を「故障感度解析(FSA:Fault Sensitivity Analysis)」と呼びます。

- 電気通信大学の暗号研究

- (新しいウィンドウが開きます)拡大画像(jpeg:180KB)

故障感度解析ではこれまで、不正なクロック信号入力のほかに、電流供給量を少なくしたり、温度を上昇したりすると、攻撃が可能なことを崎山准教授と崎山研究室が明らかにしています。

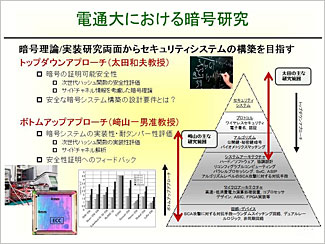

なお、電気通信大学の暗号研究では、崎山研究室が暗号実装を研究しており、さらに、太田和夫教授と太田研究室が暗号理論を研究しています。両研究室は協力関係にあり、数多くの研究論文を共著で発表してきました。崎山研究室がボトムアップ、太田研究室がトップダウンでアプローチすることで、最先端のセキュリティシステムの構築に日々、貢献しています。

(取材・文:広報センター 福田 昭)